"워너크라이 랜섬웨어, 라자루스 그룹 소행"

글로벌 사이버 보안기업 시만텍은 워너크라이 랜섬웨어의 공격을 분석한 결과, 라자루스 그룹과 높은 연관성을 발견했다고 23일 밝혔다.

시만텍 조사에 따르면, 워너크라이 랜섬웨어 공격에 사용된 툴과 인프라는 라자루스 그룹이 소니 픽처스(Sony Pictures) 해킹과 방글라데시 중앙은행에서 8100만 달러의 절도를 감행할 때 사용했던 기술과 상당히 유사한 것으로 확인됐다.

이에 따라 시만텍은 워너크라이 공격의 배후가 라자루스 그룹일 가능성이 높다고 분석했다.

시만텍이 워너크라이를 최초로 발견한 것은 지난 2월 10일이다. 당시 감염된 조직에서는 1차 공격만으로 2분만에 100대 이상의 컴퓨터가 감염됐다.

이때 발견된 5개의 악성코드 중 3개가 라자루스 그룹과 연관있는 악성코드로 나타났다. 두 가지는 소니픽처스 공격에 사용된 '데스토버(Backdoor.Destover)'의 변종이며, 다른 하나는 과거 라자루스 그룹이 우리나라를 겨냥한 공격을 감행했을 때 사용했던 '볼그머 트로이목마(Trojan.Volgmer)'인 것으로 확인됐다.

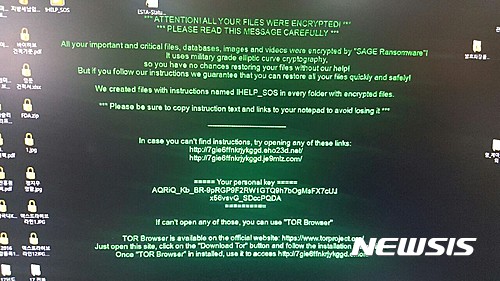

1차, 2차 공격의 워너크라이 랜섬웨어에서 라자루스 그룹이 전통적으로 사용해온 악성코드가 발견된 반면, 이달 12일 3차 공격에서는 MS 윈도 운영체제의 SMB 취약점을 이용한 'EternalBlue' 익스플로잇을 통합해 한층 진화한 버전의 워너크라이가 배포됐다. 새로운 버전의 워너크라이는 랜섬웨어와 웜이 결합돼 네트워크와 인터넷을 통해 패치가 되지 않은 컴퓨터를 중심으로 빠르게 확산됐다.

시만텍 분석에 따르면, 툴의 유사점 외에도 워너크라이 공격과 라자루스 사이에는 여러 관련성이 존재하고 있다. 워너크라이는 과거 라자루스와 연관성이 있었던 '콘토피 백도어(Backdoor.Contopee)'와 악성코드를 공유하는 것으로 확인됐다. 또한 워너크라이는 라자루스와 관련된 악성코드인 '페이크퓨드(Infostealer.Fakepude)'와 유사한 코드 난독화를 사용하며, 3~4월 워너크라이 확산에 사용된 '알판크 트로이목마(Trojan.Alphanc)' 역시 라자루스 그룹과 연관성이 있는 것으로 전해졌다.

윤광택 시만텍코리아 CTO는 "워너크라이 랜섬웨어의 배후에 라자루스 그룹이 있는 것으로 보고 있다"며 "다만, 워너크라이 공격은 과거 라자루스 그룹의 공격에서 볼 수 있었던 정치적 보복이나 체제 혼란이 목적이 아니라, 순수하게 금전적 목적을 위해 감행된 전형적인 사이버 범죄 캠페인 활동으로 분석된다"고 설명했다.

[email protected]

Copyright © NEWSIS.COM, 무단 전재 및 재배포 금지