구글 광고 추적 기능 악용한 악성코드 등장

안랩 분석팀, 구글 광고 추적 기능으로 악성코드 유포된 정황 포착

노션, 슬랙 같이 사람들이 많이 사용하는 그룹웨어 설치파일로 위장

"광고에 표시된 주소가 아닌 접속했을 때 보이는 URL 확인해야"

![[서울=뉴시스]](http://image.newsis.com/2023/04/10/NISI20230410_0001238547_web.jpg?rnd=20230410170244)

[서울=뉴시스]

[서울=뉴시스]송혜리 기자 = 구글 광고 추적 기능을 통해 악성코드가 유포된 정황이 발견돼 사용자들의 주의가 요구된다.

공격자는 노션(Notion), 슬랙(Slack)과 같이 많은 사람들이 사용하는 그룹웨어 설치 프로그램으로 위장한 파일을 유포하고, 이를 통해 사용자 PC에 악성코드를 심었다.

최종적으로 설치된 악성코드는 라다만티스(Rhadamanthys)인 것으로 알려졌다. 라다만티스는 주로 이메일, 온라인 뱅킹 서비스 등과 관련된 정보를 훔쳐낸다.

정상 사이트 주소에 악성파일 유포지 심어…그룹웨어 설치 파일로 위장

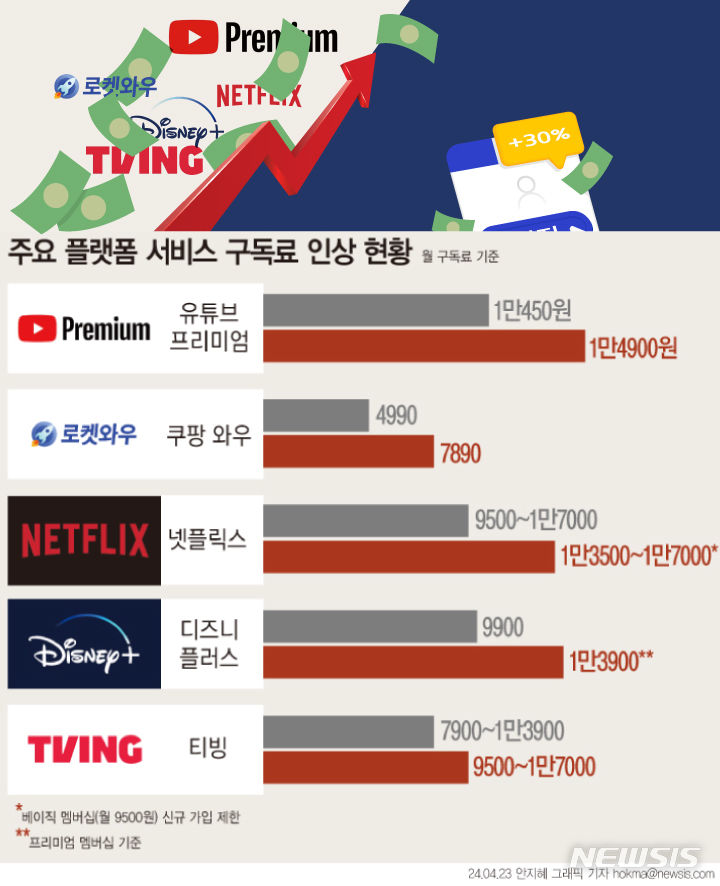

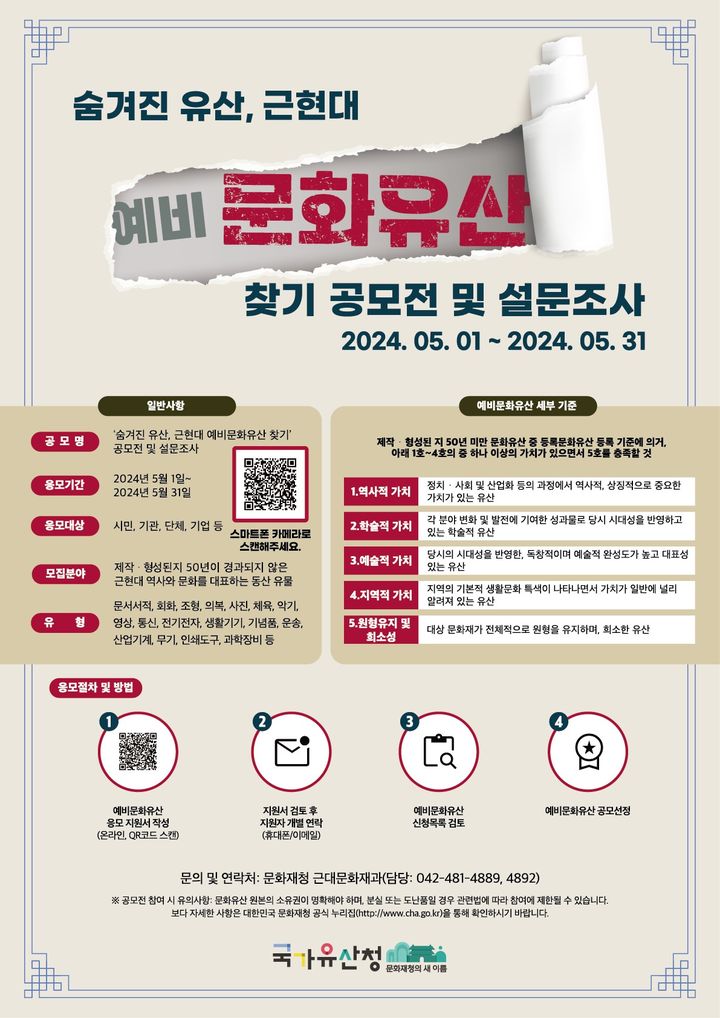

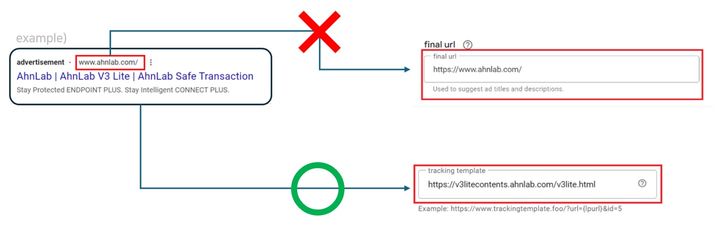

해당 공격은 구글 애드에서 광고주들에게 제공하고 있는 정상적인 '추적 기능(추적 템플릿)'을 악용한 사례다. '추적 기능'은 광고주를 위한 통계(누가 어떤 키워드로 내 컨텐츠를 검색했는지 등)를 위해 사용하는 것으로 사용자가 최종 인터넷주소(URL)에 접속하기 전, 통계를 기록하는 페이지인 '추적 템플릿'에 입력한 URL을 거치도록 한다.

공격자는 이 기능을 악용해 사용자가 자신이 만든 광고 배너를 클릭한 후 악성 파일을 다운로드하도록 유도했다. 본래 통계 사이트 주소를 기입해야 하는 '추적 템플릿'에 직접 만든 위장 가짜 페이지의 URL을 삽입했다.

이 때문에 사용자가 해당 광고 배너 혹은 홈페이지 주소를 클릭하면 공격자가 미리 심어놓은 악성코드 유포지로 연결됐다. 예를 들어 '안랩.com'에 접속했지만, 공격자들이 미리 만들어 둔 '안램.com'란 가짜 사이트로 접속되는 식이다.

광고 클릭 시 접속 흐름 (예시)(사진=안랩 제공) *재판매 및 DB 금지

이번 공격에서 공격자는 노션, 슬랙과 같이 많은 사람들이 사용하는 협업 도구 페이지로 위장한 악성파일 유포지를 활용했다.

이를 통해 ▲Notion_software_x64_.exe ▲Slack_software_x64_.exe ▲Trello_software_x64_.exe ▲GoodNotes_software_x64_32.exe 등 악성파일을 유포했다. 그 중 Notion_software_x64_.exe 파일은 최근까지 구글에서 'notion' 키워드 검색 시 사용자들에게 노출된 것으로 확인됐다.

사용자PC에 악성코드 심어…"정상적인 URL인지 확인해야"

인포스틸러는 메일, 웹 브라우저, 메신저, 암호화폐 지갑 등의 애플리케이션에 저장된 계정정보를 훔치는 악성코드다. 라다만티스는 2022년 8월에 처음 등장했고 주로 이메일, 파일 전송 프로토콜(FTP), 온라인 뱅킹 서비스 등과 관련된 정보를 훔쳐내는 것으로 알려져 있다.

안랩 분석팀은 "구글 뿐만 아니라 통계 서비스를 위한 추적 기능이 제공되는 타 검색엔진 또한 공격자들의 악성코드 유포에 악용될 수 있다"면서 "사용자는 광고에 표시된 주소가 아닌 접속했을 때 보이는 URL을 확인해야 한다"고 당부했다.

◎공감언론 뉴시스 [email protected]

Copyright © NEWSIS.COM, 무단 전재 및 재배포 금지